fail2ban運用方法

どこからでもsshができるような、踏み台ホストを運用しています。

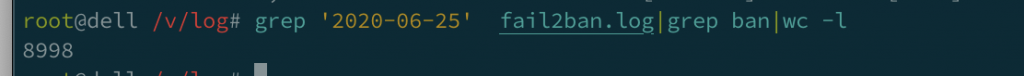

fail2banを入れているのですが、ほんとアタックが多くて困りますねぇ。24時間で8,998件もBanしています。Banのルールは4回の認証失敗です。

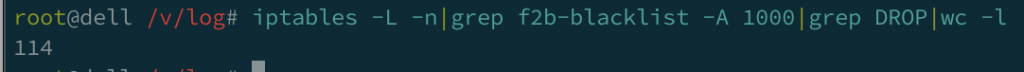

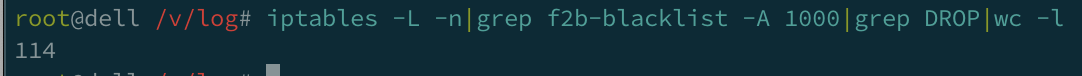

次に、現時点のiptablesでのDROPに入っているIPアドレスは114個です。

無駄なアタックを容認していると、こちらのCPUリソースやネットワークリソースを食うので、止む終えない理由で22番ポートを開放している場合はfail2banのインストールは必須かと思います。

どのくらいアタックが来ているか?

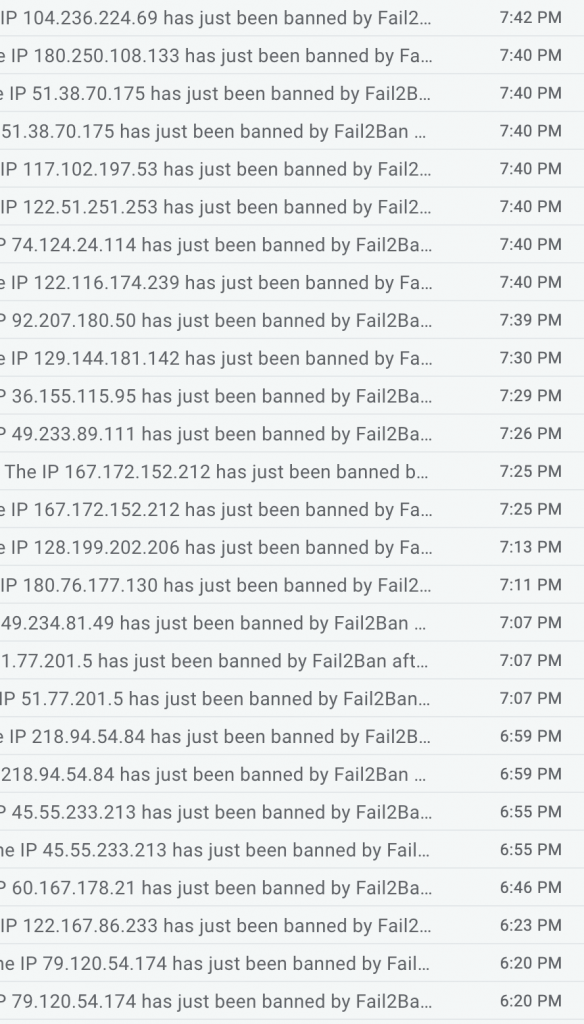

banされたら、メールが来るような設定をしていると、こんぐらいの頻度でアタックが来ています。。。

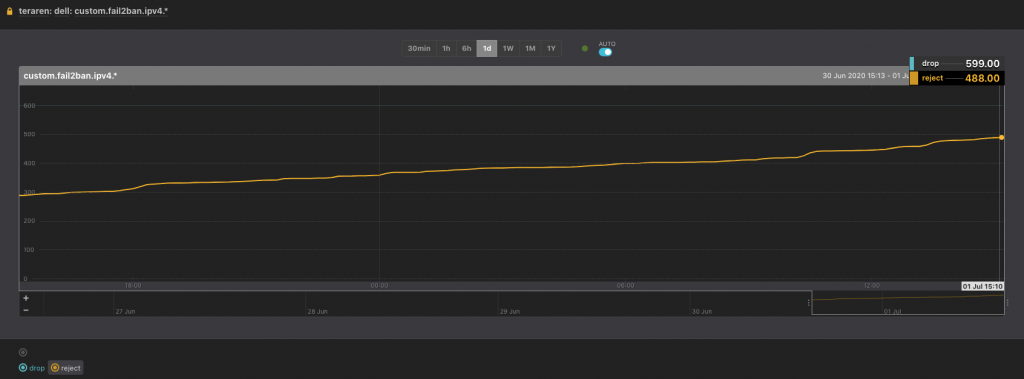

fail2banのブロックしているホスト数をmackerelでグラフ化

メールの通知がたくさんくるので、1回ブロックしても再度アタックしてくるホストがたくさん居ることがわかります。

ということで、パスワードはミスらないように注意するという運用と引き換えに、1回banをしたら1年間は解除しないように設定しました。

bantime = 31536000 ; 1 year

mackerelのカスタムメトリックでグラフ化するときの設定はこちら。

Comments